Vision – Autonomes Fahren

[08-2015] Autonomes Fahren ist ein Schlagwort, ein Trend, von dem jeder namhafte Automobilkonzern glaubt, ihn mitmachen zu müssen. Im Labor und auf abgesperrten Versuchsstrecken mit einzelnen Autos scheint das auch schon zu klappen. – Aber im Alltagsverkehr ist ein Auto nicht allein auf der Straße! Gibt es vernünftige Lösungsansätze? Was ist mit Hackern?

[08-2015] Autonomes Fahren ist ein Schlagwort, ein Trend, von dem jeder namhafte Automobilkonzern glaubt, ihn mitmachen zu müssen. Im Labor und auf abgesperrten Versuchsstrecken mit einzelnen Autos scheint das auch schon zu klappen. – Aber im Alltagsverkehr ist ein Auto nicht allein auf der Straße! Gibt es vernünftige Lösungsansätze? Was ist mit Hackern?

Autonomes Fahren mit Hindernissen

Leider – hohe Erfolgsquote von Hacker-Angriffen

Dann kommt es darauf an, dass das autonome Auto nicht nur andere Verkehrsteilnehmer und Verkehrszeichen erkennt, sondern auch mit ihnen kommuniziert – zumindest soweit es die technischen Möglichkeiten zulassen.

Und da zeigt sich auch schon das erste Hindernis: Eine schnelle Internet-Verbindung ist noch nicht durchgängig überall verfügbar. Aber, das schaffen wir schon: Die ersten Handy-Netze waren auch noch sehr löchrig, und heute decken sie gerade die Verkehrswege gut ab.

Und mit dem Internet ist das zweite Hindernis schon da! Viren, Trojaner, Würmer und wie die Schad-Software sonst noch heißen mag, drohen das Auto unzuverlässig oder sogar defekt zu machen! Unsere (Computer-)Technik ist noch lange nicht soweit, dass sie sich sicher des Internets bedienen könnte:

- In der 30. Kalenderwoche 2015 wurde in den international Medien darüber berichtet, dass in den USA ein Fahrzeug der SUV-Klasse während der Fahrt von Hackern „übernommen“ wurde. Der Fahrer war kaum in der Lage, diese Situation mit den ihm noch zu Gebote stehenden Bedienmöglichkeiten zu meistern.

- Schon vor längerer Zeit erschien ein Bericht darüber, dass es Hackern gelungen war, bei einem Fahrzeug eines deutschen Herstellers die Türverriegelung über das Internet zu bedienen.

In beiden Fällen soll es die so genannte Infotainment-Einrichtung gewesen sein, die als Einfallstor in die Elektronik-Systeme der jeweiligen Autos gedient haben soll.

Diese und andere, hier nicht erwähnte, Zwischenfälle zeigen, dass das autonome Auto mit den derzeit zur Verfügung stehenden Hardware-Komponenten nicht zuverlässig gebaut werden kann. Im Auto kann schließlich nicht in kurzen Abständen die Anti-Viren-Software aktualisiert werden.

Und wenn erst einmal zahlreiche Autos autonom unterwegs sind, dann werden sie auch für Hacker interessant, und sei es nur, um zu zeigen, wie gut sie Autos aus der Ferne steuern können.

Ein nicht-technischer Aspekt in diesem Zusammenhang ist die Produkthaftung: Mit heutiger Technik wird sie zu einem nicht kalkulierbaren Risiko für die Fahrzeughersteller. Werden wir also lange auf autonome Autos warten müssen? Solange die erwähnten technischen Kommunikationsprobleme bestehen: Mit großer Sicherheit Ja!

Der Schwachpunkt der heute verfügbaren Rechner liegt in der Architektur der verwendeten Hardware. Die Software kann zwar einige, aber nicht alle Unzulänglichkeiten ausgleichen, die diesen Systemen anhaften. Auch die Verwendung von mehreren Systemen, die sich gegenseitig überwachen und sich wechselseitig Redundanzen bieten, kann durch Schad-Software-Angriffe torpediert und nutzlos gemacht werden. Daraus resultiert die hohe Erfolgsquote von Hacking-Versuchen, über die immer häufiger berichtet wird. Diese laufen im Prinzip stets nach dem gleichen Schema ab: Über eine Schnittstelle, das Internet oder externe Speicher werden als Daten getarnte Instruktionen eingeschleust und einem Prozessor zur Ausführung „untergeschoben“.

Abhilfe schaffen kann hier eine neue Hardware-Architektur, die eine saubere und durchgängige Trennung der in den Systemen vorhandenen Datenkategorien fordert und unterstützt. Mit der hier beworbenen Technologie wird genau das erreicht: Sie verhindert nicht nur, dass ohne Mitwirken des Betreibers Software installiert werden kann, sondern auch, dass illegal installierte Software ausgeführt werden kann.

Diese Hardware-Architektur ist patentiert und hat beim Wettbewerb „INNOVATIONSPREIS-IT 2015″ in der Kategorie „Hardware“ einen der vorderen Plätze belegt.

- Weitere Informationen zum Technologietag von Daimler

Friedhelm Becker ist IT-Experte und beschäftig sich schon sein Jahrzehnten mit IT-Sicherheit. Weitere Informationen zum Thema IT-Sicherheit „Made in Germany“ – unter der folgenden friedhelm.becker2 at t-online.de

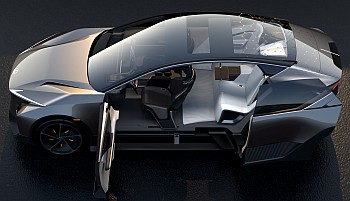

Fotos © 2014 Redaktionsbüro Kebschull, Grafik Daimler AG